[ZJCTF 2019]Login题解

这个题目主要考察了函数间的参数的的具体分析

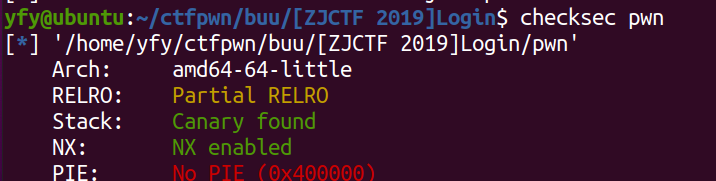

先检查保护,有canary保护

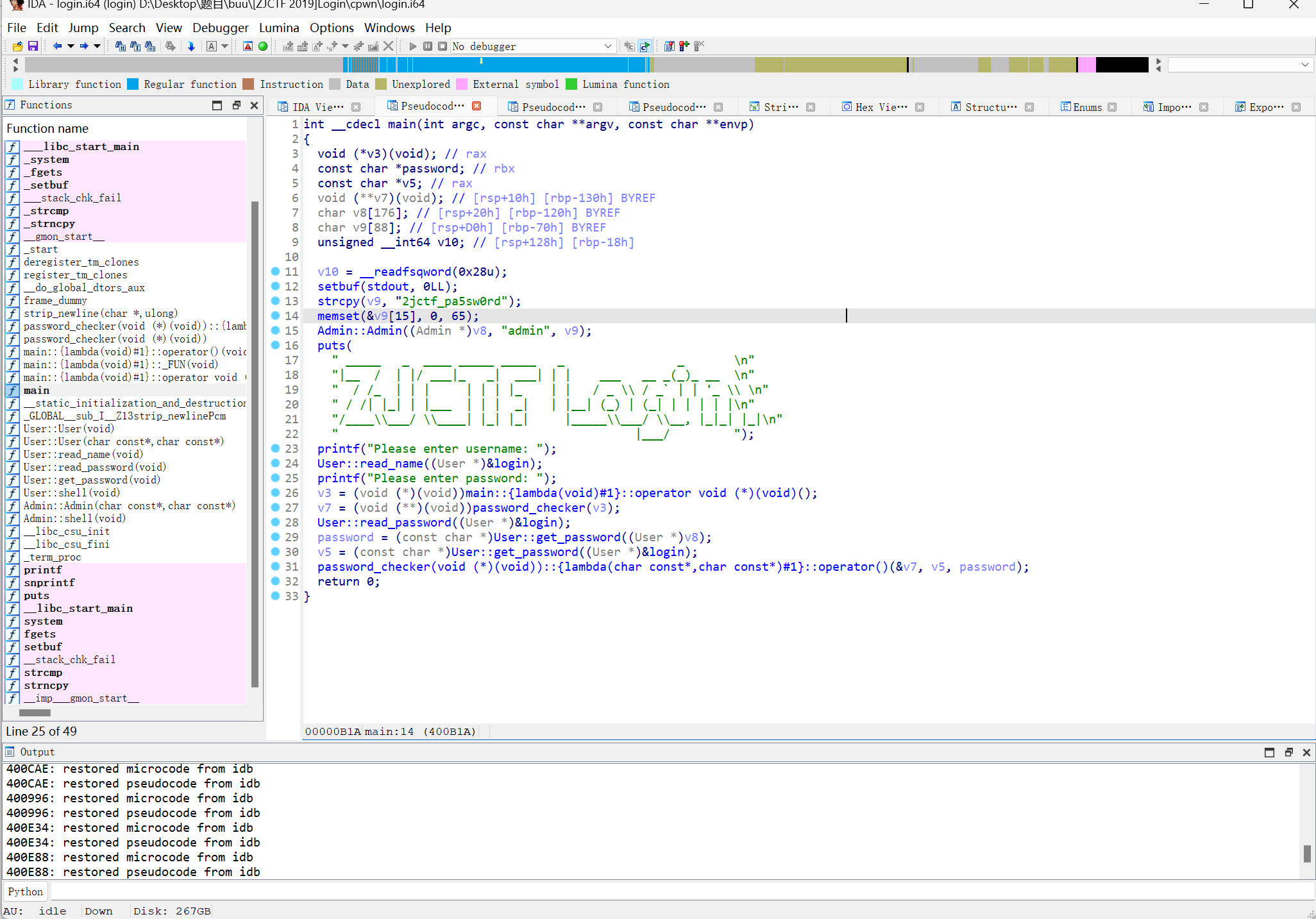

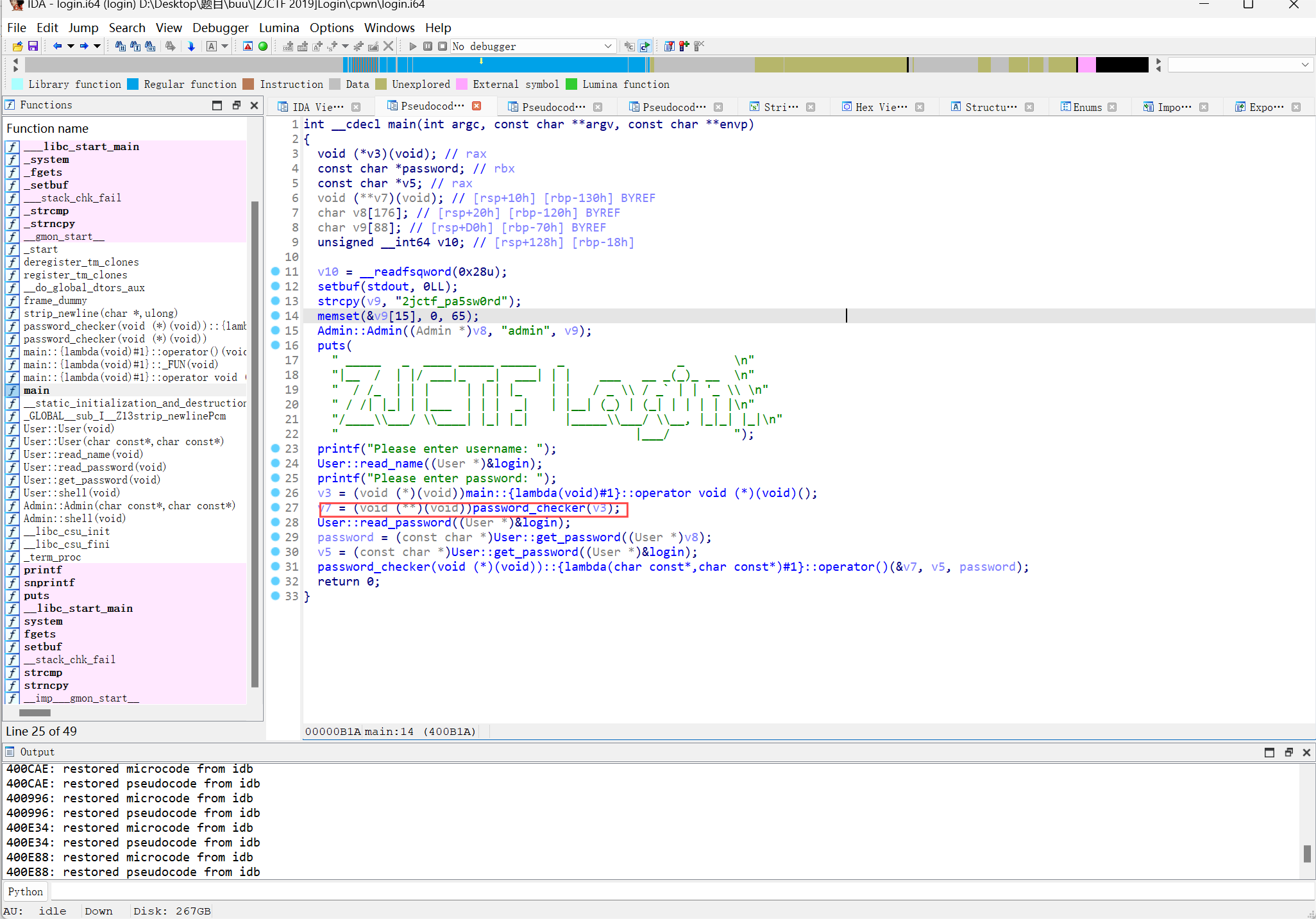

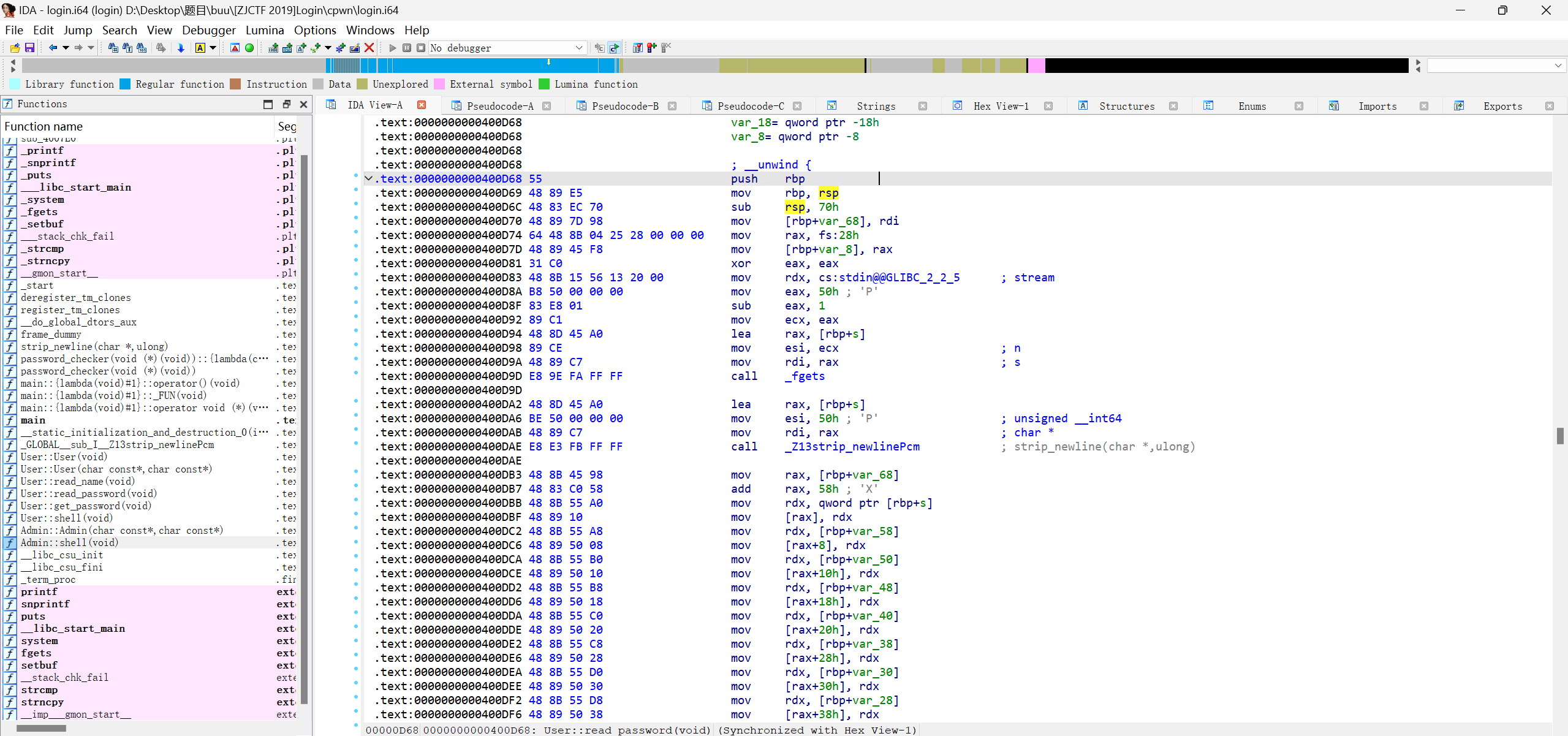

在ida中静态分析一下

有个账号密码的输入和检查,漏洞一般就是在账号密码输入的地方

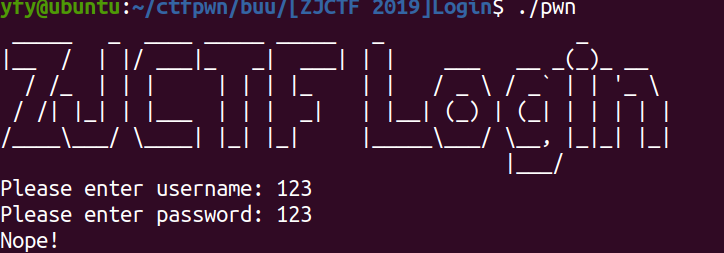

先运行看看什么情况

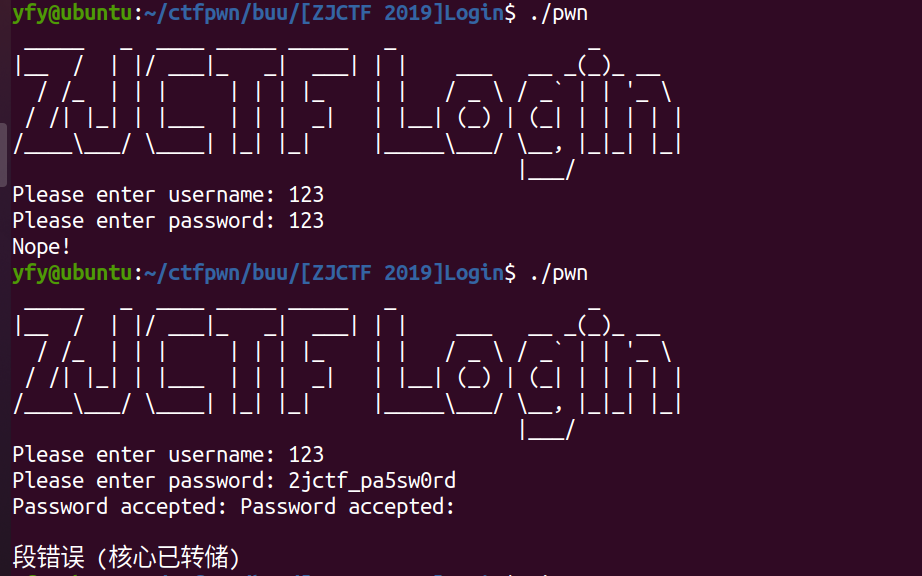

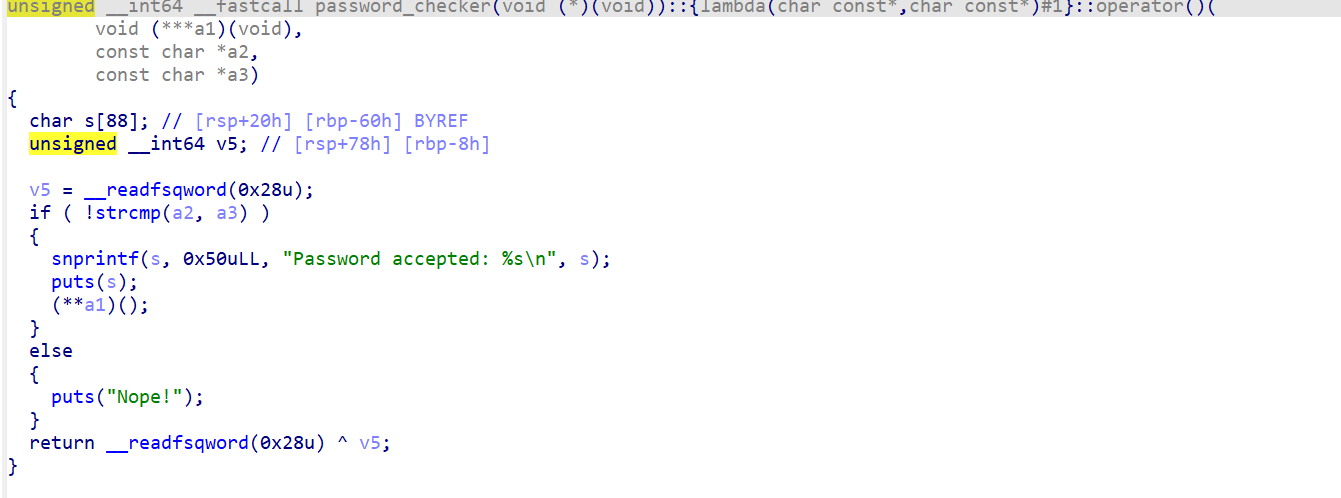

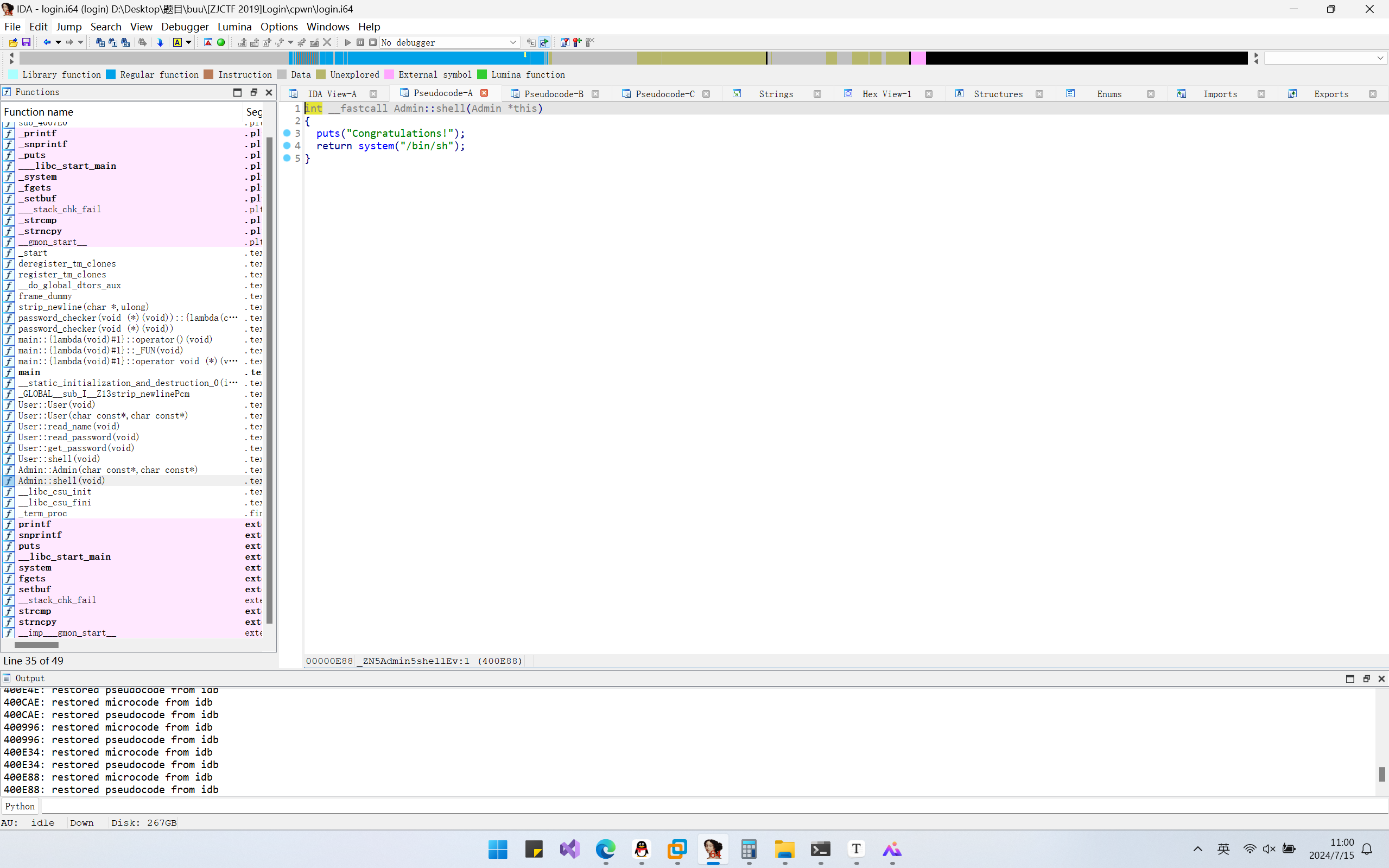

发现只要输入对了密码,就会出现这样的异常,在ida查看这个异常的函数

发现只要输入对了密码就会跳转到上面的函数

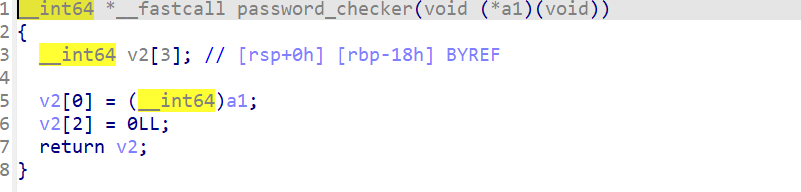

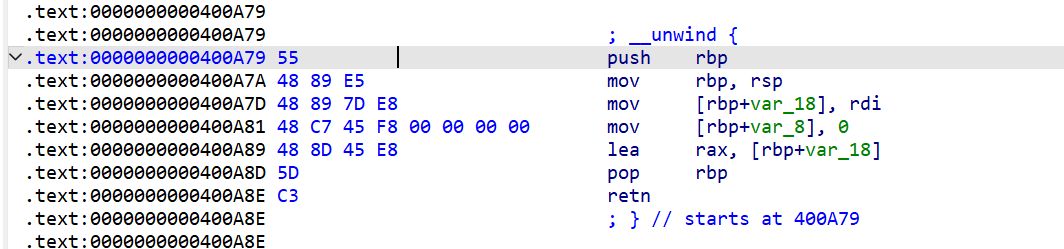

所以要来找找a1的来源

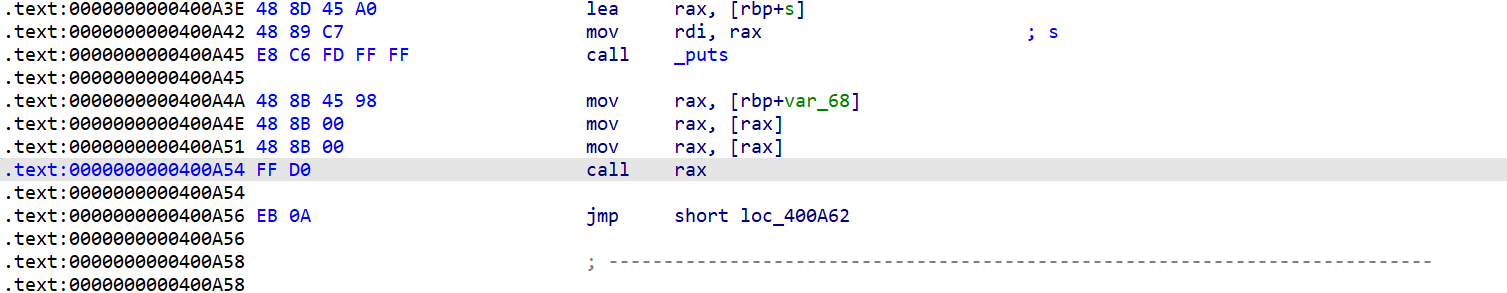

rax就是a1

也就是外面的&v7

点开

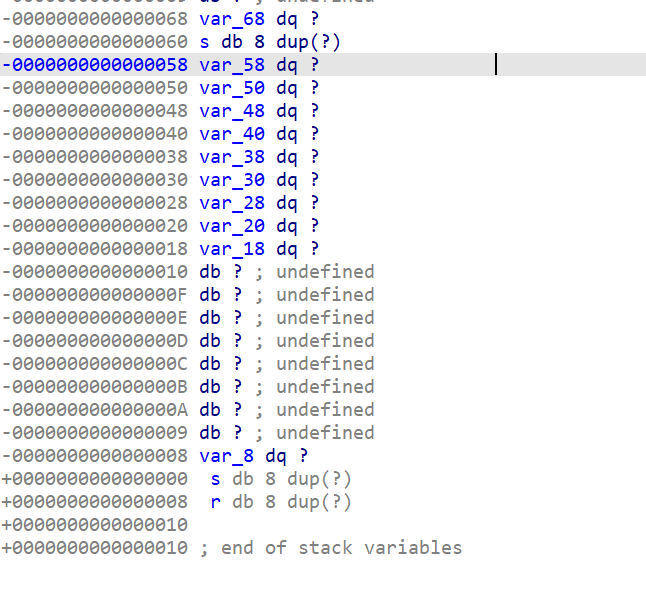

发现v7是rbp+var_18

rbp=rsp

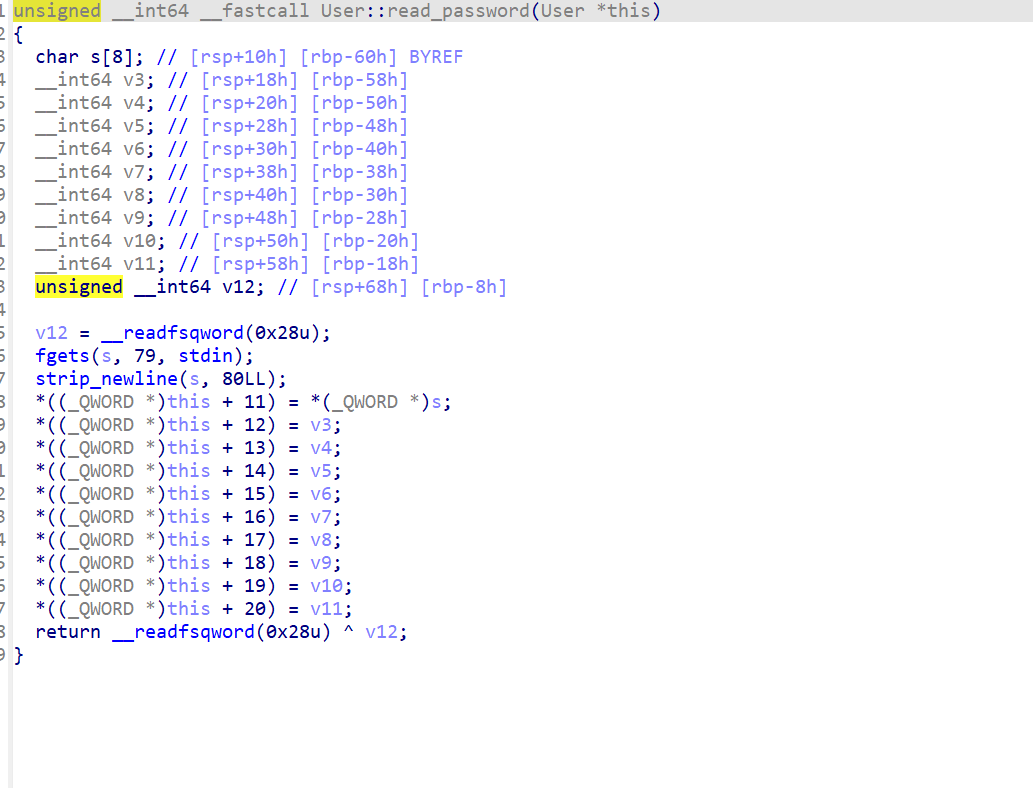

在下面输入函数中

同样rbp=rsp

这两个函数见rsp的值是没有发生变化的

故可在密码处通过覆盖得到改变a1

计算偏移即可

0x60-0xf(2jctf_pa5sw0rd)-0x18=58

后面就是a1覆盖上bookdoor

exp

1 | from pwn import * |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 鱼非愚!

评论

ValineDisqus